Un SIEM per proteggere

il perimetro IT

X-WASP è la piattaforma SIEM (Security Information and Event Management) messa a disposizione delle infrastrutture critiche in ambito cloud e on-premise. X-WASP è una soluzione che consente di rilevare, analizzare e rispondere alle minacce di sicurezza prima che compromettano i sistemi informatici.

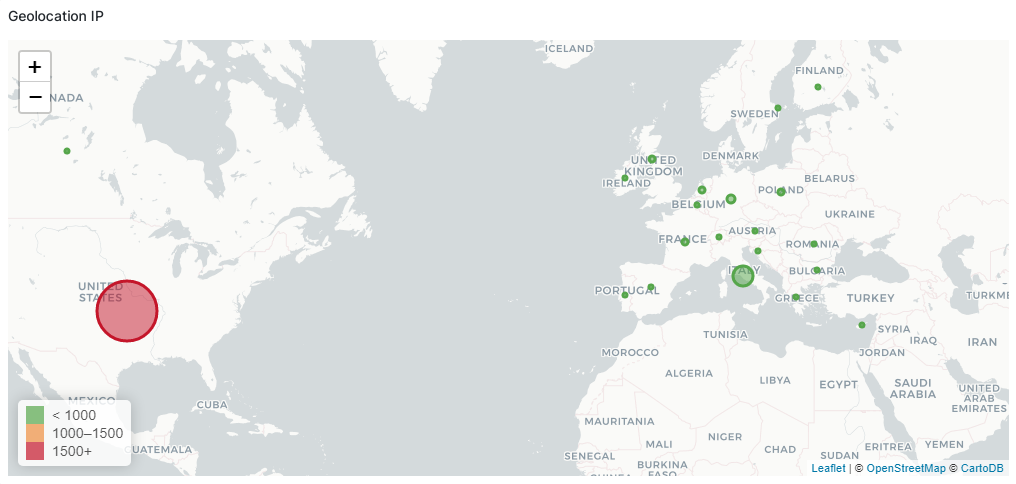

X-WASP attraverso la raccolta delle informazioni da più fonti – come firewall, server, dispositivi di rete e sistemi di rilevamento delle intrusioni – provvede all’analisi di eventuali attività sospette o minacce.

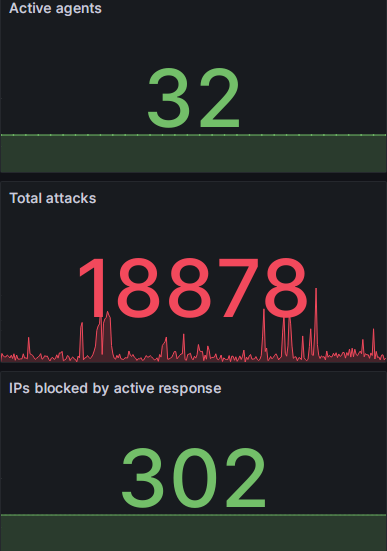

Nel momento in cui X-WASP rileva un evento di sicurezza potenzialmente pericoloso, genera avvisi e avvia azioni automatiche per arginare il problema. L’avviso in questione viene gestito dal SOC – Security Operations Center – che analizza l’evento in maniera approfondita determinando se si tratta di una minaccia reale e, se necessario, intraprende azioni immediate per mitigare il rischio.

Media mensile di dati raccolti per cliente

La piattaforma

X-WASP è la piattaforma ideata da Boxxapps a supporto del framework Cyber Defense Solutions, pensato per la tutela delle informazioni in cloud ispirato agli standard NIST e conforme alle ISO in ambito di sicurezza informatica.

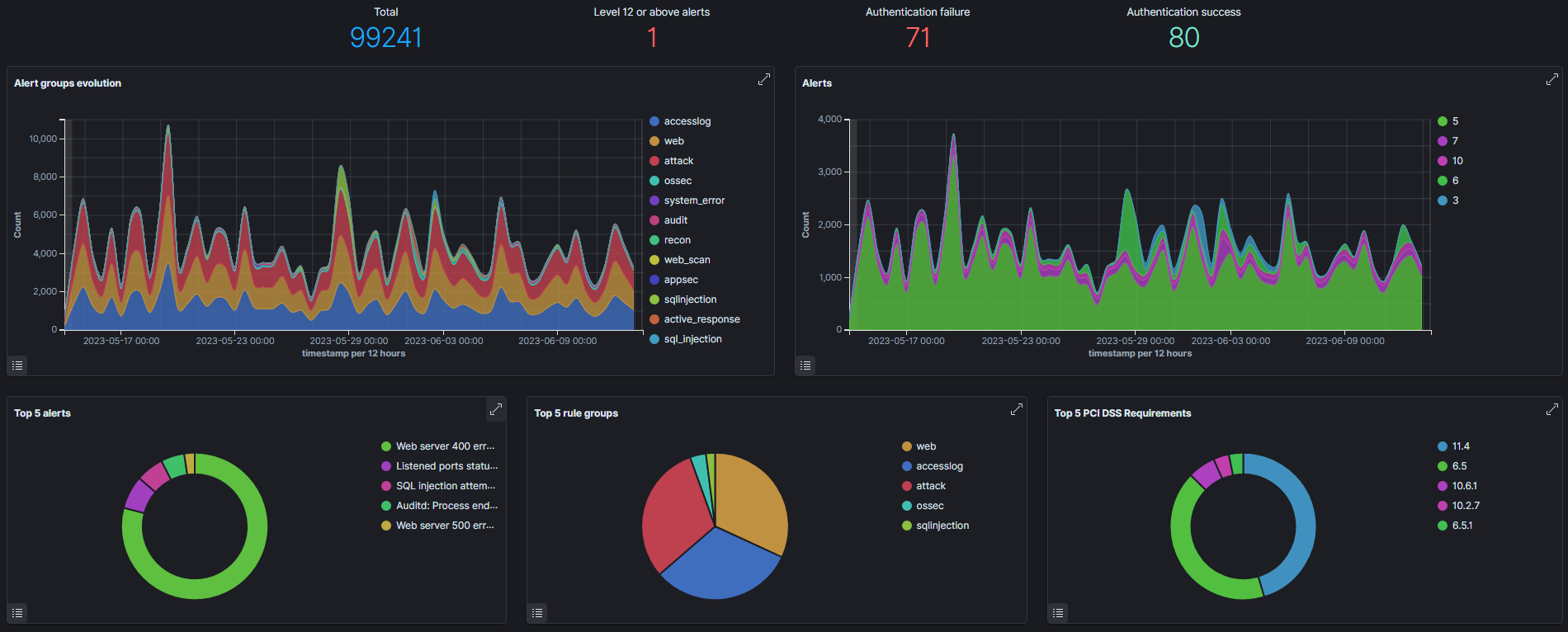

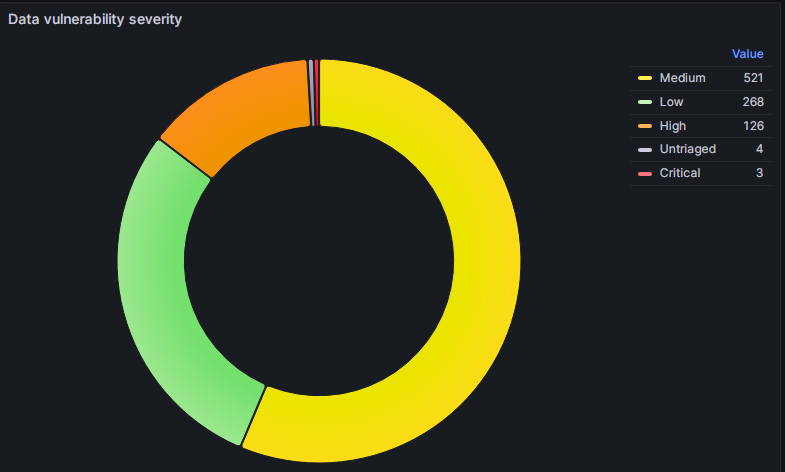

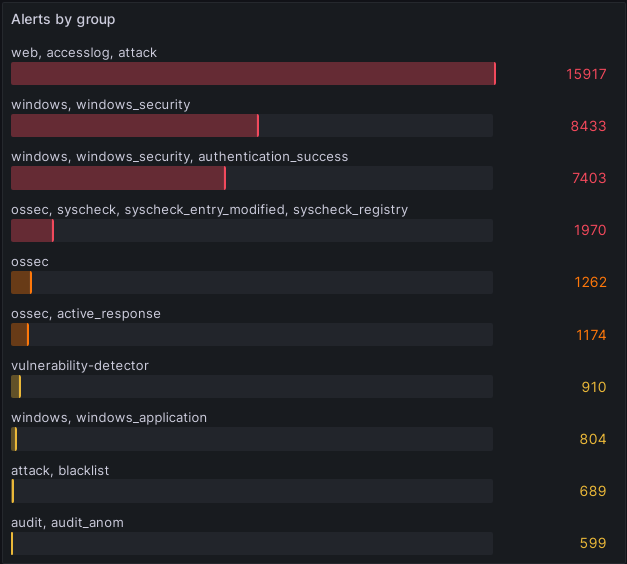

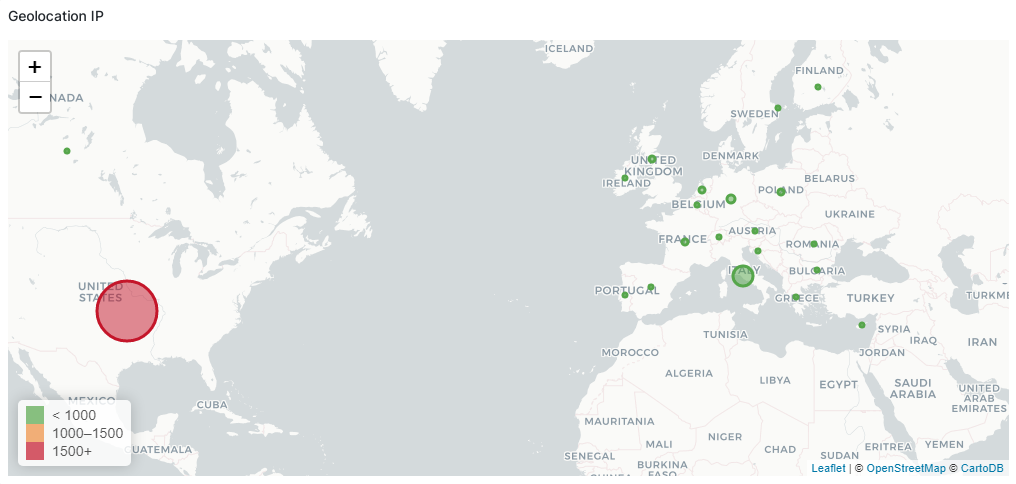

Grazie a dashboard dinamiche è possibile avere sotto controllo la situazione dell’intera infrastruttura IT.

Come X-WASP tutela l’infrastruttura IT

Log data

analysis

monitoraggio degli accessi all’intera infrastruttura IT

File integrity monitoring

garanzia dell’integrità dei file

Intrusion

Detection – Prevention

analisi delle attività per sventare possibili intrusioni e attività sospette

Malware

Detection

identificazione di malware o software dannosi

Configuration Assessment

ottimizzazione di sistemi, reti e app conformandoli alle best practices

Vulnerability Detection

individuazione delle vulnerabilità per mitigare i rischi

Regulatory Compliance

processo per adempiere agli obblighi normativi previsti da GDPR, ISO 27001, PCI DSS, HIPAA, NIST 800-53 e TSC